UTMとは

企業がセキュリティを高める際に話題にのぼるUTM。しかし、その意味や必要性について認知が広がっているとは未だ言い難い状況です。そこでまずはUTMの意味や必要性について確認しましょう。

企業が必要とするセキュリティ機能をまとめた製品

UTMは「企業が必要とするセキュリティ機能をまとめた製品」のことです。英語ではUnified Threat Managementと呼ばれており、「統合脅威管理」と訳されます。主な機能としてファイアウォールや不正侵入防御、VPNなどがあり、セキュリティシステムを1台に統合したオールインワン製品のことです。

セキュリティ管理コスト削減のために必要

UTMを導入する企業は年々増加していますが、その中でもより必要とする企業のパターンがいくつかあります。例えば社内にセキュリティ担当者がいない場合や経営規模の小さい会社の場合などです。

これらの企業形態の場合は複数のセキュリティ機器を並行して利用するよりも、UTMの利用の方がメリットが多いでしょう。またUTMの必要性について詳しく知りたい方は以下の記事を参照してください。

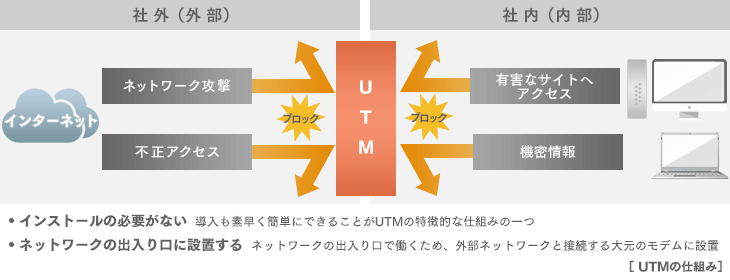

設置・導入手順からみるUTMの仕組みとは

UTMはネットワークの出入り口に設置し、内部ネットワークへの侵入を防ぎます。UTMに接続されたすべての機器が保護対象となるため、PCだけでなくプリンタや複合機なども外部の脅威から守ることが可能です。これが複数製品を1つずつ導入するよりも、UTMの導入は簡単だと言われている理由でもあります。

手順(1)信頼できるベンダー・代理店に依頼する

複数製品を導入する場合は、各機能の性能やスペックを鑑みてベンダーを選定することができました。しかしUTMは1社に任せることになるため、機能性や実績などを踏まえて慎重に選定する必要があります。

また、UTMは社内ネットワーク全体に影響するシステムであるため、初期設定は重要です。設置の際のサポート体制も含めて、信頼できるベンダーや代理店に依頼すると安心です。

手順(2)インストール作業なしで導入開始

一般的にセキュリティソフトはインストールが必要です。また、OSごとにインストールしなければならず、社内に複数のOSが混在している場合は時間や手間がかかります。しかし、UTMはインストール作業が不要なため簡単・スピーディーに導入することができます。

手順(3)ネットワークの大元にUTMを設置

UTMは設置に大規模な工事や改修をする必要がありません。設置場所は外部ネットワークと接続している大元のモデムです。これにより内部ネットワークを安全な環境にできます。

UTMの機能と防げる攻撃とは

このような仕組みを持つUTMですが、具体的な機能や防げる攻撃とはどのようなものでしょうか。ここでは、主な機能とそれぞれが防げる攻撃と併せてご紹介します。

ネットワークを監視するファイアウォール

ファイアウォールは主に内部ネットワークの入り口に設置され、第三者からの不正侵入を防止する機能です。悪意あるアクセスをシャットアウトし、ウイルス感染やハッキングなどのリスクを低減させます。

不正アクセスを検知するIDS・IPS

不正アクセスを検知・遮断する機能です。検知し管理者へアラートを上げたのち、遮断までおこなうため、不正アクセスに対して迅速に対応することができます。大量のリクエストを一斉に送信し、サーバへ負荷をかけるDDoS/DoS攻撃などに効果があるとされています。

Webフィルタリング

有害・不正サイトへのアクセスを制限する機能です。UTMの事業者側で保有している有害サイトのデータベースを基にサイトのフィルタリングをおこなっています。この機能により内部ネットワークから機密情報の流出などを防止することが可能です。

アンチウイルス/スパム

コンピュータウイルスやスパムメールをブロックする機能です。悪意あるウイルス・ソフトの侵入を防ぎます。

ここまでUTMの仕組みとともに基本機能について解説してきました。ですが、実はUTMにアプリケーション制御といった機能がまだまだあります。そんなUTMの機能について以下の記事でまとめていますので、機能を詳しく知りたい方は以下の記事を参照してください。

UTMの仕組みを理解しセキュリティ強化につなげよう!

UTMの仕組みや機能を理解いただけましたでしょうか。複数のセキュリティ機能を1台で対応できることから、中小企業の強い味方とも言えるのがUTMです。ベンダー選びさえしっかり行えば、軽い負担で安心して自社の高度なセキュリティが実現できます。

セキュリティ対策を強化したいなど興味がございましたら、ぜひ製品も見て比較してみることをお勧めします。